Israël, acteur incontournable en cybersécurité internationale

Nous allons passer en revue notre voyage de veille en Israël qui était en grande partie consacré à ce thème de la cybersécurité. Nous allons voir comment l’État d’Israël se positionne comme un acteur incontournable en cybersécurité internationale et les dernières tendances en matière de menaces et de Best Practices

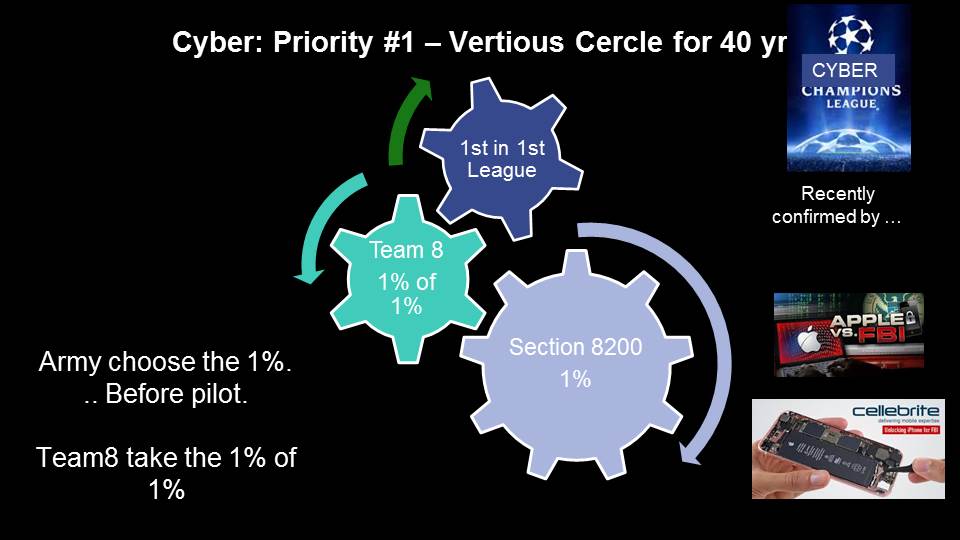

Pour l’État d’Israël, la cybersécurité est une préoccupation majeure depuis déjà 40 ans. Ainsi, 1 % de chaque génération de conscrits part pour un service militaire obligatoire dans la prestigieuse section 8200 qui forme l’élite de la nation. La section 8200 a le droit de préemption sur le recrutement des jeunes à l’âge de 17 ans ; les jeunes sont repérés dans les lycées, à la fois sur la base de leurs performances académiques mais aussi psychologiques de résistance au stress. Les jeunes pré-sélectionnés voient leur avenir assuré ( … de façon comparable à nos grands corps français mais ici avec cinq ans d’avance puisqu’ils prennent leur tournant à 17 ans !).Après avoir fait trois ans de service militaire régulier, ils sont tellement bien payés et motivés qu’ils restent souvent une dizaine d’années dans la section 8200. Autour de 27 ans, ils doivent laisser la place aux jeunes. C’est le moment de retourner voir leur ancien colonel, entre temps passé dans des fonds de VC (Venture Capital) tel TEAM8, avec qui ils vont créer leur Start-up avec une facilité extraordinaire. Ainsi sur les 6500 start-up référencées en Israël, 10 % le sont dans le domaine de la cybersécurité … avec une position d’expert au niveau mondial… comme l’a confirmé récemment le FBI qui lui même ne peut pas prétendre avoir en interne ce niveau d’expertise

Pourquoi une telle guerre de la cybersécurité depuis 1989 ?

La première vague après la chute du mur de Berlin et la déconfiture de l’URSS. De bons experts se sont retrouvés du jour au lendemain sans salaire et ont basculé dans la force noire. Ensuite frappée par le virus Stuxnet (de la CIA ?) qui a cassé les centrifugeuses iraniennes, l’Iran a aussi commencé à former des cyber attaqueurs/défenseurs. Mais en Russie, comme il n’y a pas pour les anciens hackeurs de la Défense nationale de débouchés après leurs années de service, ils basculent en forte majorité dans la force noire.

Rappelons qu’une récente estimation de The Economist indique que la cybercriminalité et sécurité représente 2 à 3 % du PNB mondial de la planète soit environ 500 G $ par an !

Depuis le virus Stuxnet de 2010, les cyberhackers de la force noire n’ont cessé de créer des variantes qui vont se glisser dans les systèmes de conduite des unités industrielles (SCADA) ou encore des réseaux électriques comme récemment en Ukraine où un Black Out général a été attribué une cyberattaque (russe).

Le principe est toujours le même ; c’est celui du phishing ou une pièce jointe apparemment inoffensive de type PDF inclut un virus qui va migrer doucement de proche en proche dans les routeurs internes pour un jour être activé à distance.

De façon générale, nous avons entendu répéter maintes fois qu’en matière de lutte anti virus, les logiciels classiques qui fonctionnent à l’aide d’une liste positive de virus identifiés ne sont pas efficaces. En effet, les virus comme leurs cousins biologiques évoluent sans cesse… ce qui vous oblige à mettre sans cesse à jour votre antivirus qui est donc toujours avec une guerre de retard. Pour démontrer que ceci ne sert à rien, il a été rappelé que Google en interne à supprimer tous ses antivirus et se concentre donc sur le Monitoring du trafic avec en aval des outils de big data qui vont détecter les anomalies et les montrer en visualisation aux experts.

Pour être exact, les Israéliens n’ont pas vraiment été les premiers à développer l’idée que le tri par les signatures ne suffisait pas : dès le début des années 2000, le n° 1 français des pare-feux a ainsi mis l’accent sur la détection d’anomalies de comportement correspondant à une probable intrusion. Mais cette approche est renforcée en Israël par le recours au Big Data : la détection d’anomalies de sécurité est facilitée et rendue plus pertinente par le recours à des algorithmes pointus et capables de traiter beaucoup plus de données

Fort de ce savoir-faire technologique de détection d’anomalies et de big data, certaines boites Israéliennes comme Optimise, ont fait un pas de côté, une “adjencency”, en allant offrir leur service dans le monde de l’optimisation industrielle. Ils offrent des solutions de Plug and Play aux industriels avec un serveur à l’intérieur de leur système d’information qui va analyser le 1Terra Octet de data généré en moyenne par jour par une usine, en détectant des anomalies qu’ils montrent ensuite avec une bonne visualisation à l’opérateur de quart ou l’expert de jour.

Certaines sociétés israéliennes vont jusqu’à dire « donnez-nous vos données, sans nous dire de quel Process elles proviennent, nous vous dirons s’il y a des anomalies, et là vous pourrez analyser celles-ci en termes de métier » – ce qui fait pièce à l’approche que recommandent d’autres grands acteurs, notamment américains, qui suggèrent de sélectionner d’abord les capteurs et les familles de données pertinentes au regard du métier, avant de conduire une approche algorithmique. Nul doute que cette discussion perdure avant de trouver le bon équilibre !

Enfin en matière de bonnes pratiques managériales, à partir du moment où on a compris qu’il n’existe pas de plate-forme imprenable, la recommandation générale vient confirmer ce que nous avons vu au sein du TT: il faut faire en amont une bonne classification des données de l’entreprise avec 95-99 % de celles-ci devant être “tous publics” et uniquement 1-5 % considérés confidentielles. Seules ces dernières doivent ensuite être encryptées ce qui reste un système de défense efficace encore à ce jour contre les attaques.

Concentrer l’effort de sécurité sur les « key assets » et les données stratégiques semble avoir en outre l’intérêt de pouvoir lever l’objection classique de beaucoup d’utilisateurs, à savoir : l’application de règles de Cybersécurité diminue les performances d’exploitation, ralentit les Process et les traitements, bref …empoisonne les utilisateurs. Avec cette méthode, ne seront pénalisés, dans le pire des cas, que quelques applications dont on peut admettre aisément que l’intégrité passe avant le confort !

On notera cependant que les 1-5% de données stratégiques ne sont pas stables dans le temps. Elles varient à l’évidence en fonction de l’évolution de la stratégie, de l’environnement commercial et légal de l’entreprise … La mission qui consiste à les identifier et à faire vivre les mesures de protection doit donc être placée sous le contrôle direct de la direction générale, ce que l’exemple d’Electricité d’Israël conforte.

CR par les membres du Think Tank Cyber Sécurité InnoCherche au Collège Entreprises InnoCherche du 10 mai 2016